Sicheres Identity Management mit Microsoft-Lösungen: So schützen Sie Identitäten on-prem und in der Cloud

Alle haben es schon tausendmal gehört: „Die Welt wird zunehmend vernetzter". Benutzer:innen greifen auf eine Vielzahl von Anwendungen und Diensten zu, der Zugriff erfolgt dabei über die mit den Benutzer:innen verbundenen digitalen Identitäten. Mit der wachsenden Zahl an Anwendungen wird der Schutz dieser Identitäten für Unternehmen, die das Risiko von Cyber-Angriffen senken wollen, immer wichtiger. Wir stellen Ihnen hier Microsoft-Lösungen vor, die umfassenden Schutz bieten – on-premises, in der Cloud und hybrid.

Viele Unternehmen kennen digitale Identitäten in der On-Premises-Welt vor allem durch den Verzeichnisdienst Active Directory (AD) von Microsoft. Doch geht auch in der Cloud-Welt nichts ohne Identitäten. Teilweise sind diese dieselben wie in AD, es kommen aber auch weitere hinzu. Beide müssen geschützt werden, denn beide können das Ziel von Cyber-Angriffen sein. Überschneiden sich die Identitäten aus Cloud- und On-Premises-Welt, ergeben sich unter Umständen sogar noch attraktivere Angriffsziele. Es kann vorkommen, dass Unternehmen sich sicher fühlen, alles Notwendige getan zu haben, um ihre Identitäten in AD on-premises abzusichern. Doch der Angriffsvektor Cloud wurde außer Acht gelassen. Auch der umgekehrte Fall ist zu beobachten. Genau hier setzt Microsoft Defender XDR an.

Was ist Microsoft Defender XDR?

Microsoft Defender XDR ist eine umfassende Sicherheitslösung, die verschiedene Sicherheitsprodukte und -dienste von Microsoft in einer einheitlichen Lösung integriert, z. B. Microsoft Defender for Identity und Entra ID Protection. Je nachdem, ob ein Unternehmen Identitäten in der Cloud, on-premises oder hybrid schützen will, kommen verschiedene Lösungen oder eine Kombination aus ihnen zur Bedrohungserkennung, -abwehr und -reaktion zum Einsatz. So werden verschiedene Schutzmechanismen wie Endpunktschutz, Netzwerksicherheit und Bedrohungsanalyse genutzt, um einen ganzheitlichen Überblick über die Sicherheitslage eines Unternehmens zu bieten. Durch den Einsatz von Künstlicher Intelligenz und maschinellem Lernen ermöglicht Microsoft Defender XDR zudem eine schnellere und präzisere Identifizierung von Bedrohungen und deren Bekämpfung. Damit stellt es eine leistungsstarke Lösung zur Verteidigung gegen moderne, komplexe Cyber-Angriffe dar.

Spezial-Werkzeuge für Profis

Für den Aufbau eines einfachen Regals eines bekannten skandinavischen Möbelhauses reicht oft der kleine mitgelieferte Sechskantschlüssel – ein Werkzeug für alle Anwendungsfälle. Aber wenn es darum geht, ein ganzes Haus zu bauen, braucht man professionellere Werkzeuge. Genauso verhält es sich bei unternehmensweiter Cyber-Sicherheit: Sobald es um eine größere Anzahl von Identitäten geht, wird die Aufgabe schnell unüberschaubar. Es braucht professionelle Werkzeuge wie Microsoft Defender for Identity und Entra ID Protection.

Warum bietet Microsoft zwei Produkte für den Schutz digitaler Identitäten an?

Es gibt Microsoft Defender for Identity und Entra ID Protection. Doch diese weisen einen grundlegenden Unterschied auf. Um in der Analogie zu bleiben: Es ist nicht nur ein Sechskant, es ist ein Sechskant und ein Kreuzschlitz.

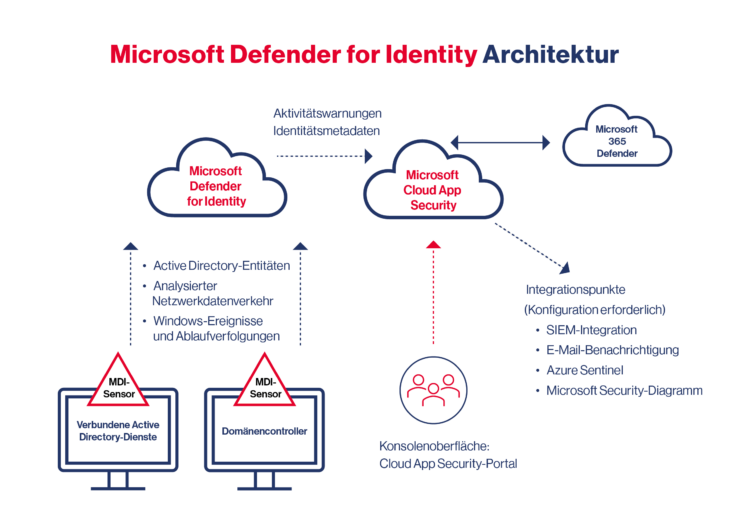

Microsoft Defender for Identity

Microsoft Defender for Identity ist speziell darauf ausgerichtet, Bedrohungen in On-Premises-Umgebungen, dem klassischen Active Directory, zu erkennen und zu verhindern.

Die Lösung verwendet Sensoren, die direkt auf den Domain Controllern (DCs) installiert werden, um Aktivitäten zu sammeln. Die Auswertung der Daten erfolgt allerdings nicht auf dem Domain Controller, sondern in Azure. So wird die Leistung des DCs nicht stark beeinträchtigt und es kann noch auf Alerts zugegriffen werden, sollte der Controller schon kompromittiert sein. Die gesammelten Daten, wie Windows-Events, Informationen aus RADIUS (VPN) und Daten über Benutzer:innen und Computer, werden benutzt, um eine Verhaltensbaseline zu erstellen und Bedrohungen entlang einer „Kill Chain“ zu kategorisieren.

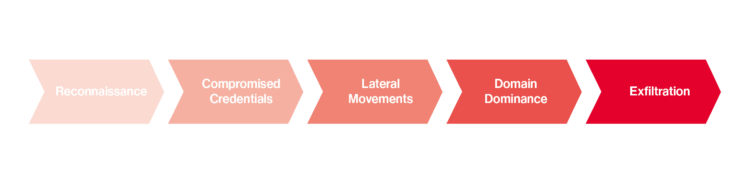

Das Konzept der Kill Chain im Zusammenhang mit Active Directory ist ein etabliertes Modell, ähnlich der Cyber Kill Chain. Im Kontext von AD bezieht sie sich auf typische Schritte bzw. Phasen, die ein Angreifer durchläuft, um eine Active Directory-Umgebung zu kompromittieren. Die Phasen sind die folgenden:

- Reconnaissance: Sammeln von Informationen über die AD-Struktur, Benutzerkonten, Gruppen und andere relevante Daten, um potenzielle Schwachstellen zu identifizieren.

- Compromised Credentials: Gültige Zugangsdaten werden erlangt, z. B. durch Angriffe auf das Kerberos-Ticketsystem oder Phishing-Attacken.

- Lateral Movement: Der Angreifer bewegt sich im Netzwerk, um Schritt für Schritt mehr Privilegien zu erlangen, z. B. durch „Pass the Hash“-Angriffe.

- Domain Dominance: Kontrolle über die Domain – der Angreifer erlangt die Kontrolle über einen oder mehrere Domain Controller. Daher ist die Auswertung in Azure hier von großem Vorteil: Man verliert nicht den Zugriff auf die vom Defender for Identity Sensor gesammelten Daten, da die Auswertung in der Cloud stattfindet.

- Exfiltration: Die gesammelten Daten möchte ein Angreifer natürlich in Sicherheit bringen. Dafür muss er sie außerhalb des AD-Netzwerks sichern. Große Datenmengen, verdächtige Protokolle, ungewöhnliche und verdächtige Ziele können erkannt und eine Exfiltration verhindert werden.

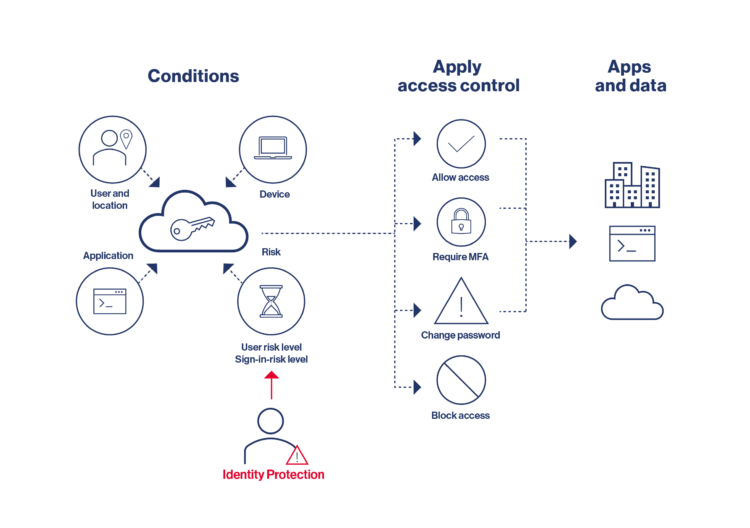

Entra ID Protection

Die Lösung Entra ID Protection konzentriert sich auf den Schutz von Cloud-basierten Identitäten in Entra ID (ehemals Azure AD). Es verwendet Risikostufen (User Risk, Sign-in Risk), um die Wahrscheinlichkeit zu bestimmen, mit der eine Identität kompromittiert ist. Auf Basis dieser Einschätzungen können automatisch Gegenmaßnahmen ergriffen werden, wie z. B. das Sperren eines Accounts oder das Anfordern einer Multi-Faktor-Authentifizierung (MFA) bei verdächtigen Anmeldeversuchen.

- Risk Levels: Diese geben Auskunft über das Risiko, dass ein Benutzerkonto kompromittiert ist. Mögliche Gründe für Alerts sind z. B. atypische Reisen oder Leaked Credentials.

- Remediation: Abhängig von der Risikoeinschätzung werden vordefinierte Maßnahmen eingeleitet, die entweder durch die User selbst oder durch Administrator:innen durchgeführt werden.

- Risk-based Conditional Access Policies: Diese Richtlinien basieren auf dem erkannten Risiko und ermöglichen es, z. B. bei verdächtigen Anmeldungen MFA zu verlangen, anstatt den Account direkt zu sperren.

Sicherheit für alle Fälle

Sowohl Microsoft Defender for Identity als auch Entra ID Protection sind essenziell für ein umfassendes Sicherheitskonzept in der Microsoft-Welt.

Microsoft Defender for Identity eignet sich besonders für Unternehmen, die weiterhin eine On-Premises-Infrastruktur mit Active Directory betreiben und sicherstellen möchten, dass Bedrohungen innerhalb des Unternehmensnetzwerks schnell erkannt und neutralisiert werden.

Entra ID Protection ist dagegen unverzichtbar für Unternehmen, die Cloud-Dienste nutzen und sicherstellen möchten, dass ihre Identitäten in Entra ID gegen moderne Bedrohungen abgesichert sind. Es bietet eine proaktive Überwachung und automatisierte Reaktionen auf verdächtige Aktivitäten, was besonders in einer Cloud-Umgebung von hoher Bedeutung ist.

Unternehmen, die hybrid unterwegs sind, sollten auf eine Kombination aus beiden Lösungen setzen, denn zusammen bilden sie ein starkes Duo.

Wenn Sie sich zu dem Thema tiefgreifender austauschen möchten oder sich Begleitung bei der Umsetzung wünschen, sprechen Sie gerne Tobias Wurm und seine Kolleg:innen an.