Würden Sie sich einen van Gogh ins Haus hängen und nur Ihre Haustüre abschließen? Diese Situation ist ähnlich zu dem, was viele Unternehmen jeden Tag tun – sie schließen die Haustür mit einer Firewall ab um ihre eigenen Assets, ihren van Gogh, zu schützen. Dabei vergessen Sie – es gibt viele Wege ins Haus und ist man einmal drinnen, so ist der van Gogh so gut wie weg.

Der Ausbruch der Corona-Krise hat mit dem massenhaften Versetzen von Mitarbeitern ins Home-Office die voranschreitende Mobilität und die hohen Erfordernissen an den modernen Arbeitsplatz noch einmal verdeutlicht und unterstreicht, was viele schon wissen, aber einige vielleicht nicht wahr haben wollen: Der Kampf zum Schutz von Unternehmens-Assets wird längst nicht mehr nur an der Firewall des Unternehmensnetzwerks geführt, sondern im Internet, in der Cloud und zu Hause im Home-Office. Wer nur versucht den Perimeter seines Unternehmens-Netzes zu schützen, muss sich wie Don Quijote im Kampf gegen die Windmühlen vorkommen. Eine Zero Trust Architektur (ZTA) hingegen adressiert genau diese Probleme, die mit klassischen Ansätzen kaum lösbar scheinen.

Was heißt Zero Trust denn eigentlich genau?

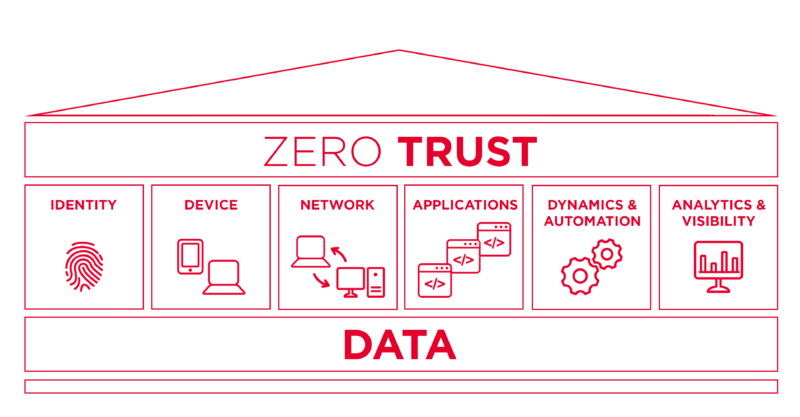

Das klassische Vorgehen ist der perimeterbasierte Ansatz: Mit Firewalls, Intrusion Detection und Netzwerksegmentierung wird versucht, die Außengrenzen des Unternehmensnetzwerks zu schützen. Ist man innerhalb dieses Perimeters, so kann man sich dann, dank der Design-Philosophie eines offenen Unternehmensnetzes, oft sehr frei bewegen. Problem ist nur, dies gilt ebenso für Angreifer, Hacker und Ransomware. Im Kontrast dazu steht der Zero Trust Ansatz, der dabei nicht wörtlich verstanden werden („kein Vertrauen“) sollte, sondern meint, dass Vertrauen nicht grundlos erteilt wird, sondern nur im Kontext getreu dem Sicherheitsprinzip, alles und jeden zu authentifizieren. Der Zero Trust Ansatz ist dabei datenzentriert: Jeder Datenfluss muss durch Authentifizierung und Autorisierung seine Legitimität nachweisen, egal ob ein Nutzer auf eine Applikation zugreift, Maschinen oder Server miteinander kommunizieren oder Services, Sensoren oder Funktionen.

Best Practice: Zero Trust & Cloud-Journey bei SIEMENS

„Früher galt die Cloud als unsicher, heute findet Security-Entwicklung genau dort statt,“ sagt Thomas Müller-Lynch von Siemens. Wie er den Weg in die Cloud mit seinem Team und den Consultants von Comma Soft schon frühzeitig gegangen ist und welche weiteren Entwicklungen Siemens als Cyber-Security-Vorreiter anstrebt, erfahren Sie hier.

Zero Trust als Herausforderung für die gesamte IT

Gerade der Punkt des Unternehmensnetzwerks illustriert, wie disruptiv das Thema Zero Trust für eine IT-Organisation sein kann. Die Herausforderungen dabei sind riesig, denn: Zero Trust ist kein Produkt, kein Service und keine Technologie, die man einfach einführen oder zu der man kurzfristig migrieren kann; es ist ein Architekturbild, das auf bestimmten Prinzipien beruht, z.B. eben dem, dass per se keinem Datenfluss automatisch das Vertrauen erteilt wird. Die Einführung oder der Wandel zu einer ZTA kann je nach Unternehmen auch Jahre dauern und ist eher ein Programm als ein einzelnes Projekt, denn die Integration von Prozessen, Systemen und Infrastruktur benötigt Zeit. Ebenso müssen auch eine Reihe von Voraussetzungen erfüllt sein, damit ein Zero Trust Ansatz überhaupt sinnvoll verfolgt werden kann, wie beispielsweise eine klare Eigensicht des Unternehmens auf seine physikalischen und virtuellen Assets, seine Prozesse und seine digitalen Artefakte oder das Vorhandensein gewisser IT Security. Die Einführung von Zero Trust erfordert durch die Vielfältigkeit der Themen dabei die Unterstützung der gesamten IT-Organisation eines Unternehmens und bedeutet immer eine Gratwanderung zwischen Nutzbarkeit vs. Security und zwischen Integration bestehender Lösungen vs. komplettem Re-Design bzw. Greenfield Ansatz. Diese Komplexität und der Aufwand erscheinen oft als kaum überwindbare Hürde und schrecken dadurch ab, dabei ist offensichtlich was in Gefahr ist: Die Infrastruktur, alle IT-Assets und vor allen Dingen die Daten des ganzen Unternehmens.

Zero Trust: Unser Ansatz mit Struktur

Gerade bei einem Programm dieses Umfangs sollten wichtige strategische Überlegungen früh und klar adressiert werden, z.B.:

Welche Kapazitäten in der IT-Organisation benötige ich und welche habe ich? Daneben muss aber auch das grundsätzliche Paradigma des Herangehens definiert werden, das individuell vom Charakter des Unternehmens abhängt: Fundamentale Änderungen bei den Lösungsprovidern herbeiführen oder Nutzung bestehender Lösungen maximieren? Schrittweise Herangehensweise oder großflächige Greenfield Lösung?

Um eine Zero Trust Architektur einzuführen, hilft es dabei sich auf die relevanten Säulen des Zero Trust zu fokussieren:

Denn am Ende ist Zero Trust nicht mehr, aber auch nicht weniger als bei jedem Zugriff auf Daten eine dynamische Entscheidung zu treffen (z.B. auf Basis eines Trust Scorings) und die Entscheidung durchzusetzen.

Wir als Comma Soft gehen dabei nach folgenden Schritten vor, die eine schnelle Wirksamkeit versprechen und dabei pragmatisch versuchen die Komplexität des Themas Zero Trust zu reduzieren:

- Beteiligte des Unternehmens identifizieren, denn am Ende müsse diese mit der ZTA flexibel arbeiten und ihre Business Requirements erfüllen können.

- IT-Assets des Unternehmens identifizieren: Man kann nur das schützen und dafür eine Lösung designen, was man auch kennt, z.B. Laptops, Sever, Smart Phones, IoT Devices, aber auch Konten/Identitäten, Daten/Algorithmen und Applikationen.

- Schlüsselprozesse und Risiken identifizieren: Business Prozesse und Datenflüsse sowie deren Beziehung verstehen, um Kandidaten für erste ZTA Umstellung zu identifizieren (start small with low risk)

- Zwischenziele festlegen: Direkt zu einer vollen ZTA zu kommen, ist oft unmöglich. Daher macht es Sinn, Zwischenziele zu definieren, die den Weg zu Zero Trust zeigen und eine Messbarkeit des Fortschritts ermöglichen.

- ZTA Minimum Viable Product (MVP) formulieren: Ein pragmatisches Vorgehen ist es, einen ZTA MVP zu definieren mit dem man mit Zero Trust im Unternehmen das Laufen lernt und einen ersten Nutzen ziehen kann. In die Definition des MVP fließt dann ein, welche Use Cases für das Unternehmen relevant sind, welche Informationen für das Trust Scoring nötig sind, welche Architekturansätze (Enhanced Identity Governance, Micro-Segmentation, Software Defined Perimeter) und Architekturvarationen (Agent & Gateway, Enclave, Resource Portal, Sandboxing) Sinn machen.

- Lösungen identifizieren: Sich einen Überblick verschaffen, welche Lösung welches Problem lösen kann und entscheiden (z.B. welche Lösung als Policy Decision und Enforcement Point dienen kann).

- Mit MVP live gehen und Erfahrung sammeln: Lernen und den MVP kontinuierlich verbessern

- ZTA MVP zur vollständigen Lösung ausbauen: Weitere Assets und Prozesse integrieren und Umfang und z.B. Trust Scoring

erweitern

Unser Ansatz mit Mehrwert

Gerade unser Vorgehen mittels eines MVP verbindet dabei die Vorteile der schnellen Wirksamkeit und Operationalisierung, also wirklich schon eine Lösung zur Hand haben zu können und das Thema Zero Trust pragmatisch mit dem Fokus auf den Nutzen anzugehen. Strategische Zwischenziele helfen dabei die Wirtschaftlichkeit, die gerade bei Security Projekten eine besondere Rolle spielt, nicht aus den Augen zu verlieren. An ihnen lassen sich, auch wenn man das Ziel Zero Trust noch nicht erreicht hat, jederzeit bereits erzielte Verbesserungen im Bereich Security, Identity & Access Management, Monitoring und Authentifizierung ablesen. Wir glauben, dass diese Transformation zu einer ZTA ein hohes Maß an Individualität erfordert, um konkret auf jedes einzelne Unternehmen und seine Hürden bei Thema Zero Trust einzugehen. Mehrwert entsteht dort wo eine ZTA im Zusammenspiel mit dem Business und seinen Prozessen steht, um Wertschöpfung zusammen mit Sicherheit zu ermöglichen, nicht dort wo sich das Unternehmen der Lösung anpassen muss. Comma Soft bringt umfangreiche Kompetenzen hierfür mit, die von der IT-Strategie, dem Projekt- und Programm-Management sowie Change Management über Architektur und Security bis hin zur technischen Themen rund um Identity & Access Management, Access Control, Cloud Solutions und Monitoring reichen. Diese Expertise ist das Resultat unserer langjährigen Rolle als Trusted Advisor in IT-, Security- und Transitions-Projekten bei sowohl vielen KMUs als auch großen DAX-Unternehmen.

Wenn wir Sie bei der Entwicklung und Umsetzung Ihrer Cyber- & IT-Security-Strategie unterstützen können, kontaktieren Sie uns gerne!